Вирусная рассылка, маскирующуаяся под "электронную повестку"

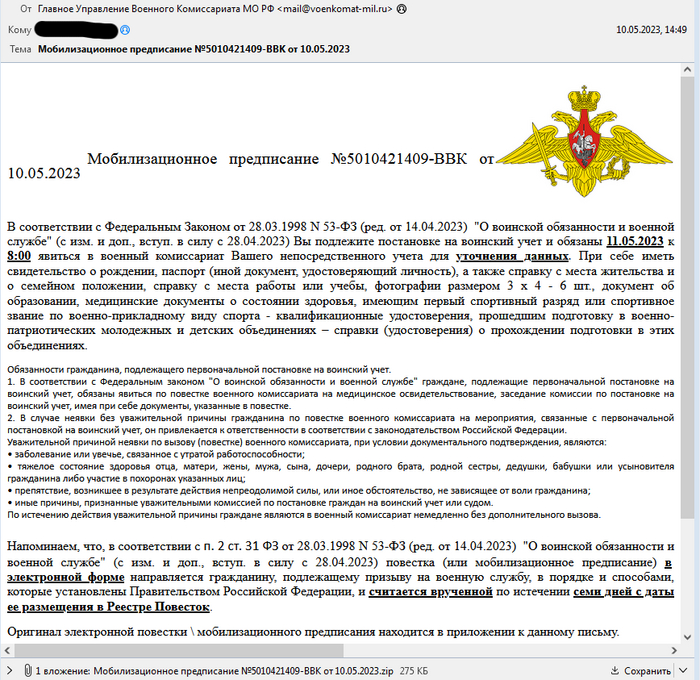

Вчера наша, и многие другие компании получили письма следующего вида:

Внимание! Письмо не открывать, вложения не открывать, и тем более не запускать исполняемые файлы из него!

Если вы обнаружили следы вредоносного ПО немедленно отключите компьютер от локальной сети и свяжитесь с Вашим системным администратором!

Проверить что компьютер заражен можно открыв в проводнике папку "%appdata%\..\Local", например

В ней будет лежать скрипт вида 93e90a923.js

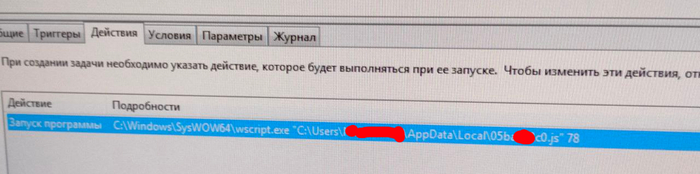

Имя файла будет варьироваться. Так-же, в планировщике задач есть задание следующего вида

Для системных администраторов следует заблокировать IP адрес 185.203.119.240.

Если у вас есть соединения на этот IP - в Вашей сети есть зараженные ПК.

Изначальный скрипт соединяется с сейрвером по одному из 60-ти доменных имен или с одним из 300-та генерируемых в зависимости от текущей даты. Скрипт содержит в себе кейлоггер и другие инструменты получения информации о системе. Далее запускается код, полученный с сервера. В нашем случае это был кейлоггер со сбором информации о цифровых подписях. кейлоггер запускался в виде закодированого скрипта через powershell.

Если на вашем ПК были электронные подписи - крайне рекомендую обратится в удостоверяющий центр для их отозыва и выпуска новых.

Для деактивации требуется:

Удалить задачу из планировщика заданий

Завершить все процессы wscript.exe, powershell.exe, а так же другие подозрительные процессы.

Проверить ветку реестра [HKEY_CURRENT_USER\Software\Microsoft\Windows\DWM] - в ней хранятся последние данные работы скрипта, лог нажатий клавиш, электронные ключи и другие данные.

Рекомендую так же удалить все файлы, созданные в момент создания скрипта .js

В данный момент активен только один из доменов указанных в скрипте: 3A60DC39_ONLINE

Еще один не оплачен: 3a60dc39_fun. Полный список доменных имен на 10.05.23 https://pastebin.com/wu9D79Cv

upd: ссылка на virustotal

https://www.virustotal.com/gui/file/052be205c6cc50400cfe933a...